Ferramenta de Auditoria de Segurança

Um poderoso Servidor MCP (Protocolo de Contexto de Modelo) que audita as dependências de pacotes npm em busca de vulnerabilidades de segurança. Construído com integração de registro npm remoto para verificações de segurança em tempo real.

Visão geral

O que é a Auditoria de Segurança MCP?

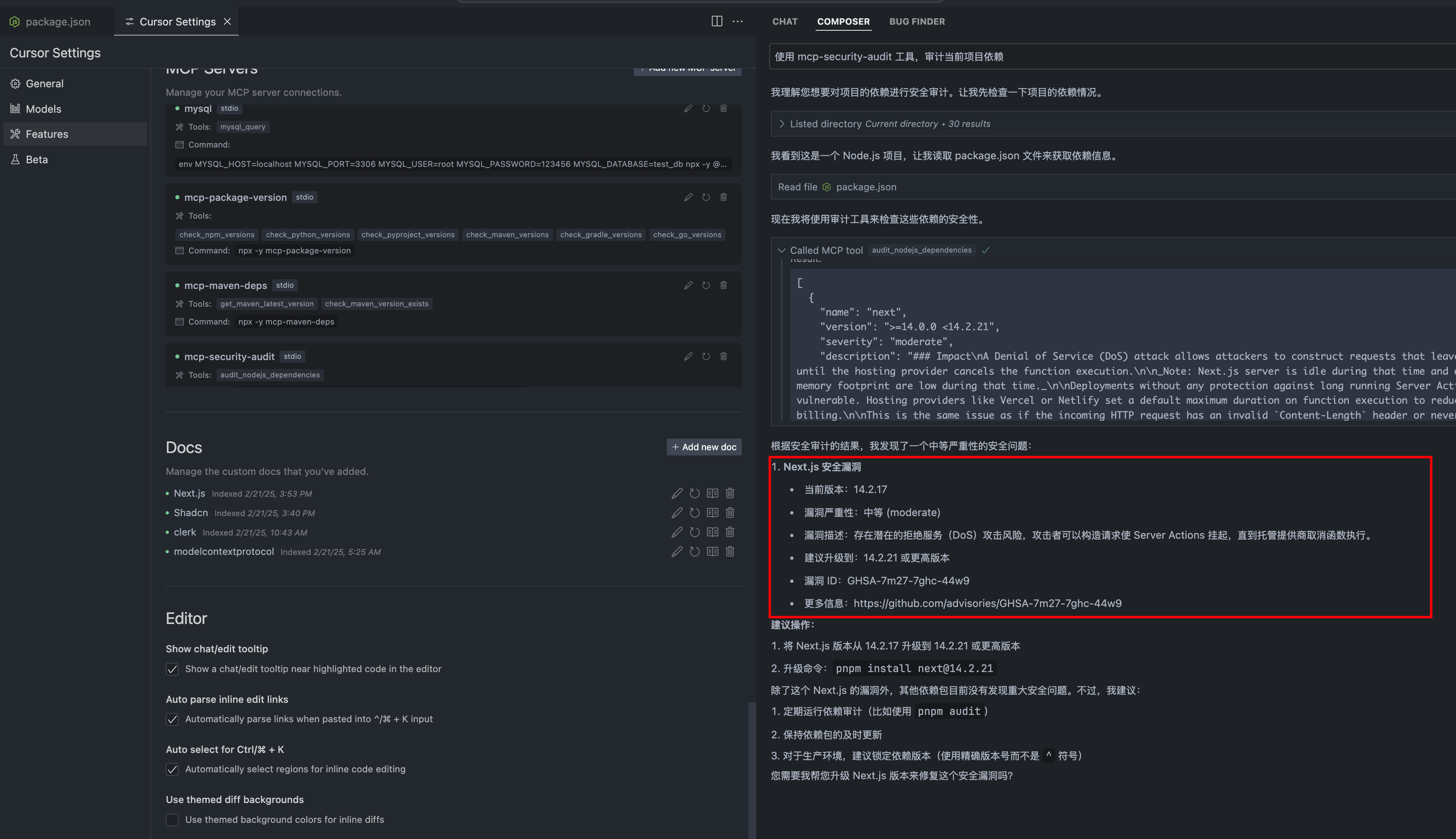

A Auditoria de Segurança MCP é uma ferramenta poderosa projetada para auditar as dependências de pacotes npm em busca de vulnerabilidades de segurança. Ela utiliza o Protocolo de Contexto de Modelo (MCP) para garantir que os desenvolvedores possam manter aplicações seguras, identificando riscos potenciais em suas dependências. A ferramenta se integra perfeitamente com registros npm remotos, permitindo verificações de segurança em tempo real e fornecendo feedback imediato sobre o status de segurança de seus pacotes.

Recursos da Auditoria de Segurança MCP

- Verificações de Segurança em Tempo Real: A integração com registros npm remotos permite avaliações instantâneas de segurança das dependências de pacotes.

- Relatórios Abrangentes de Vulnerabilidades: A Auditoria de Segurança MCP fornece relatórios detalhados sobre vulnerabilidades identificadas, incluindo níveis de severidade e ações recomendadas.

- Interface Amigável: A ferramenta é projetada com a usabilidade em mente, facilitando a navegação e a compreensão do status de segurança dos projetos pelos desenvolvedores.

- Código Aberto: Sendo um modelo público, os desenvolvedores podem contribuir para sua melhoria e personalizá-lo de acordo com suas necessidades.

- Suporte da Comunidade: Com uma comunidade ativa de usuários e colaboradores, os desenvolvedores podem buscar ajuda e compartilhar insights sobre práticas de segurança.

Como Usar a Auditoria de Segurança MCP

-

Instalação: Comece instalando a ferramenta de Auditoria de Segurança MCP via npm. Use o comando:

npm install mcp-security-audit -

Executando a Auditoria: Após a instalação, navegue até o diretório do seu projeto e execute o comando de auditoria:

mcp-security-audit -

Revisando o Relatório: Assim que a auditoria estiver completa, revise o relatório gerado. Ele listará todas as vulnerabilidades encontradas, categorizadas por severidade.

-

Tomando Ações: Siga as recomendações fornecidas no relatório para abordar as vulnerabilidades. Isso pode incluir atualizar pacotes, remover dependências não utilizadas ou aplicar correções.

-

Monitoramento Contínuo: Execute a auditoria regularmente como parte do seu fluxo de trabalho de desenvolvimento para garantir a conformidade contínua com a segurança.

Perguntas Frequentes

Que tipos de vulnerabilidades a Auditoria de Segurança MCP pode detectar?

A Auditoria de Segurança MCP pode detectar uma ampla gama de vulnerabilidades, incluindo pacotes desatualizados, falhas de segurança conhecidas e potenciais explorações em suas dependências npm.

A Auditoria de Segurança MCP é gratuita para usar?

Sim, a Auditoria de Segurança MCP é uma ferramenta de código aberto e é gratuita para usar. Os desenvolvedores também podem contribuir para seu desenvolvimento e melhoria.

Com que frequência devo executar a auditoria?

Recomenda-se executar a auditoria regularmente, especialmente após adicionar novas dependências ou atualizar as existentes. Integrá-la ao seu pipeline de CI/CD pode ajudar a manter os padrões de segurança.

Posso personalizar os relatórios de auditoria?

Sim, a ferramenta permite a personalização dos relatórios para atender às necessidades específicas do seu projeto. Você pode modificar o formato de saída e o nível de detalhe incluído nos relatórios.

Onde posso encontrar mais informações sobre a Auditoria de Segurança MCP?

Para mais detalhes, documentação e suporte da comunidade, visite o site oficial em mcpdirs.com.

Detalhe

Configuração do Servidor

{

"mcpServers": {

"mcp-security-audit": {

"command": "docker",

"args": [

"run",

"-i",

"--rm",

"ghcr.io/metorial/mcp-container--qianniuspace--mcp-security-audit--mcp-security-audit",

"node ./build/index.js"

],

"env": {}

}

}

}