Sicherheitsprüfungswerkzeug

Ein leistungsstarker MCP (Model Context Protocol) Server, der npm-Paketabhängigkeiten auf Sicherheitsanfälligkeiten überprüft. Entwickelt mit einer Integration des Remote-npm-Registrys für Echtzeit-Sicherheitsprüfungen.

Übersicht

Was ist die MCP Sicherheitsprüfung?

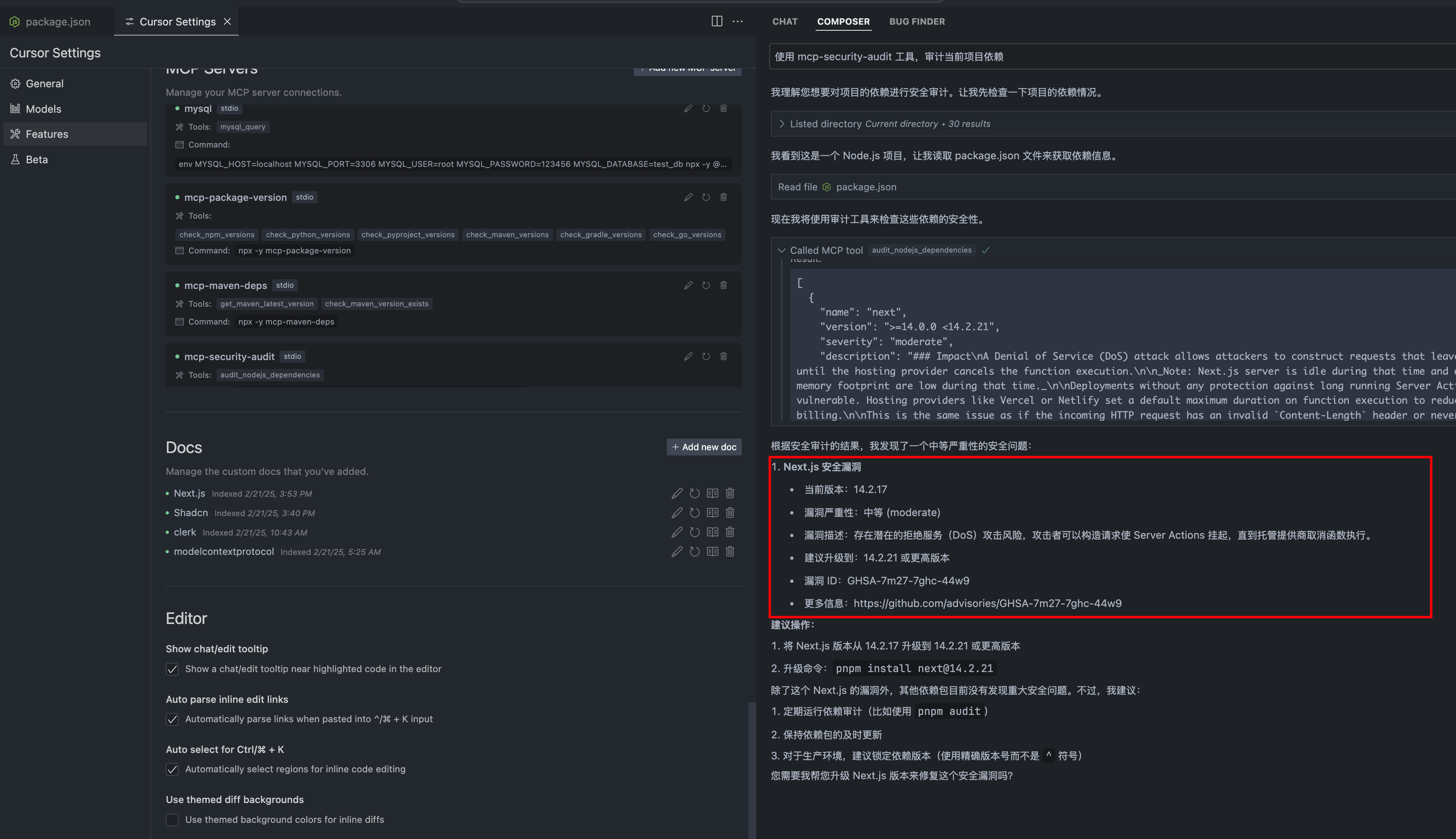

Die MCP Sicherheitsprüfung ist ein leistungsstarkes Tool, das entwickelt wurde, um npm-Paketabhängigkeiten auf Sicherheitsanfälligkeiten zu überprüfen. Es nutzt das Model Context Protocol (MCP), um sicherzustellen, dass Entwickler sichere Anwendungen aufrechterhalten können, indem potenzielle Risiken in ihren Abhängigkeiten identifiziert werden. Das Tool integriert sich nahtlos mit entfernten npm-Registries, was Echtzeit-Sicherheitsprüfungen ermöglicht und Entwicklern sofortiges Feedback zum Sicherheitsstatus ihrer Pakete gibt.

Funktionen der MCP Sicherheitsprüfung

- Echtzeit-Sicherheitsprüfungen: Die Integration mit entfernten npm-Registries ermöglicht sofortige Sicherheitsbewertungen von Paketabhängigkeiten.

- Umfassende Schwachstellenberichterstattung: Die MCP Sicherheitsprüfung bietet detaillierte Berichte über identifizierte Schwachstellen, einschließlich Schweregraden und empfohlenen Maßnahmen.

- Benutzerfreundliche Oberfläche: Das Tool ist benutzerfreundlich gestaltet, sodass Entwickler leicht navigieren und den Sicherheitsstatus ihrer Projekte verstehen können.

- Open Source: Als öffentliches Template können Entwickler zur Verbesserung beitragen und es nach ihren Bedürfnissen anpassen.

- Community-Unterstützung: Mit einer aktiven Community von Nutzern und Mitwirkenden können Entwickler Hilfe suchen und Einblicke zu Sicherheitspraktiken teilen.

So verwenden Sie die MCP Sicherheitsprüfung

-

Installation: Beginnen Sie mit der Installation des MCP Sicherheitsprüfungstools über npm. Verwenden Sie den Befehl:

npm install mcp-security-audit -

Ausführen der Prüfung: Nach der Installation navigieren Sie zu Ihrem Projektverzeichnis und führen Sie den Prüfungsbefehl aus:

mcp-security-audit -

Überprüfung des Berichts: Sobald die Prüfung abgeschlossen ist, überprüfen Sie den generierten Bericht. Er listet alle gefundenen Schwachstellen, kategorisiert nach Schweregrad.

-

Maßnahmen ergreifen: Befolgen Sie die Empfehlungen im Bericht, um die Schwachstellen zu beheben. Dies kann das Aktualisieren von Paketen, das Entfernen ungenutzter Abhängigkeiten oder das Anwenden von Patches umfassen.

-

Kontinuierliche Überwachung: Führen Sie regelmäßig die Prüfung als Teil Ihres Entwicklungsworkflows durch, um die fortlaufende Sicherheitskonformität sicherzustellen.

Häufig gestellte Fragen

Welche Arten von Schwachstellen kann die MCP Sicherheitsprüfung erkennen?

Die MCP Sicherheitsprüfung kann eine Vielzahl von Schwachstellen erkennen, einschließlich veralteter Pakete, bekannter Sicherheitsfehler und potenzieller Exploits in Ihren npm-Abhängigkeiten.

Ist die MCP Sicherheitsprüfung kostenlos?

Ja, die MCP Sicherheitsprüfung ist ein Open-Source-Tool und kostenlos zu verwenden. Entwickler können auch zur Entwicklung und Verbesserung beitragen.

Wie oft sollte ich die Prüfung durchführen?

Es wird empfohlen, die Prüfung regelmäßig durchzuführen, insbesondere nach dem Hinzufügen neuer Abhängigkeiten oder dem Aktualisieren bestehender. Die Integration in Ihre CI/CD-Pipeline kann helfen, Sicherheitsstandards aufrechtzuerhalten.

Kann ich die Prüfungsberichte anpassen?

Ja, das Tool ermöglicht die Anpassung der Berichte, um den spezifischen Bedürfnissen Ihres Projekts gerecht zu werden. Sie können das Ausgabeformat und den Detaillierungsgrad der Berichte ändern.

Wo finde ich weitere Informationen zur MCP Sicherheitsprüfung?

Für weitere Details, Dokumentation und Community-Unterstützung besuchen Sie die offizielle Website unter mcpdirs.com.

Detail

Serverkonfiguration

{

"mcpServers": {

"mcp-security-audit": {

"command": "docker",

"args": [

"run",

"-i",

"--rm",

"ghcr.io/metorial/mcp-container--qianniuspace--mcp-security-audit--mcp-security-audit",

"node ./build/index.js"

],

"env": {}

}

}

}