Strumento di Audit di Sicurezza

Un potente server MCP (Protocollo di Contesto del Modello) che controlla le dipendenze dei pacchetti npm per vulnerabilità di sicurezza. Costruito con integrazione del registro npm remoto per controlli di sicurezza in tempo reale.

Panoramica

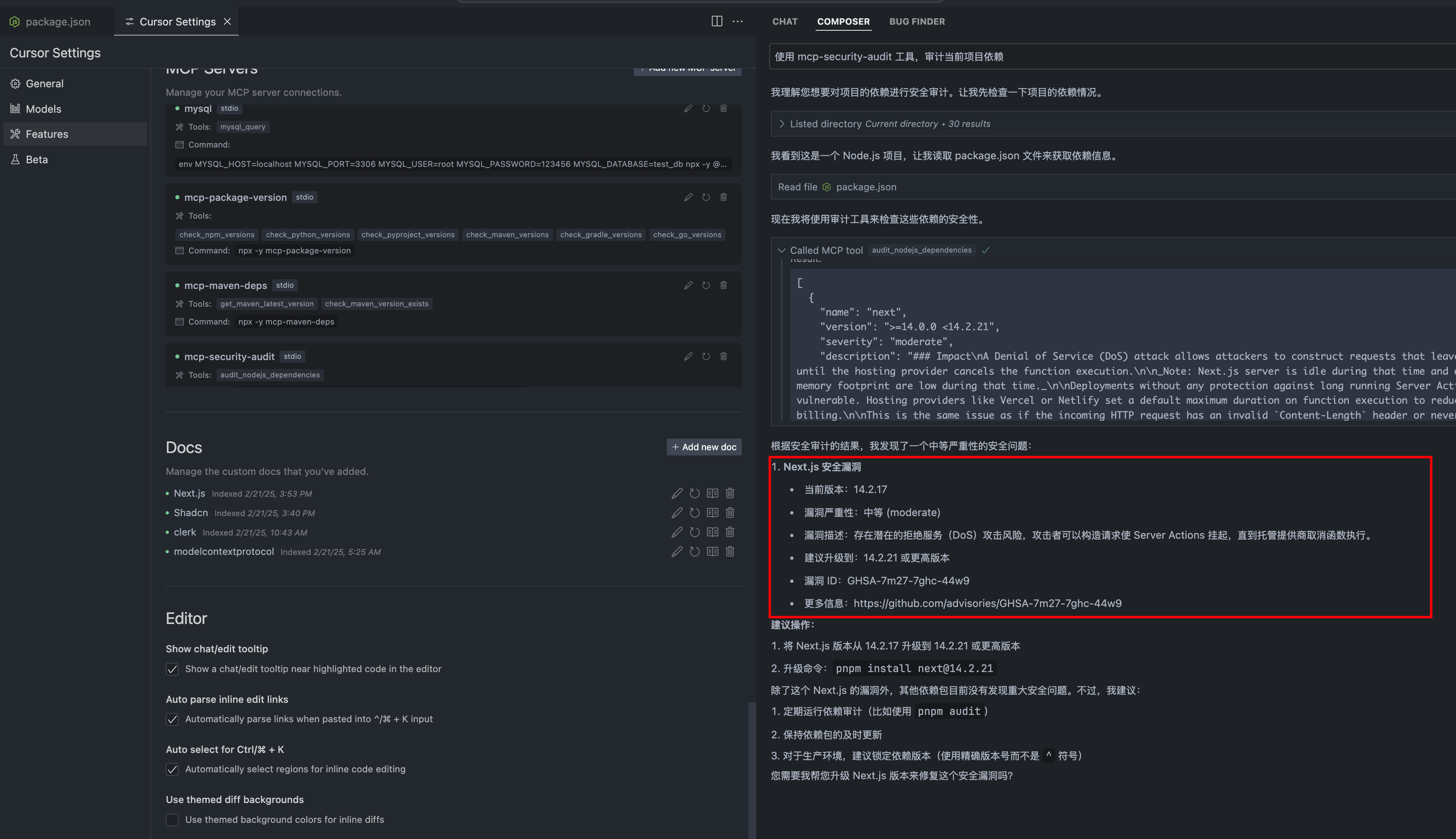

Cos'è l'Audit di Sicurezza MCP?

L'Audit di Sicurezza MCP è uno strumento potente progettato per controllare le dipendenze dei pacchetti npm per vulnerabilità di sicurezza. Utilizza il Protocollo di Contesto del Modello (MCP) per garantire che gli sviluppatori possano mantenere applicazioni sicure identificando potenziali rischi nelle loro dipendenze. Lo strumento si integra perfettamente con i registri npm remoti, consentendo controlli di sicurezza in tempo reale e fornendo agli sviluppatori un feedback immediato sullo stato di sicurezza dei loro pacchetti.

Caratteristiche dell'Audit di Sicurezza MCP

- Controlli di Sicurezza in Tempo Reale: L'integrazione con i registri npm remoti consente valutazioni di sicurezza istantanee delle dipendenze dei pacchetti.

- Report Completi sulle Vulnerabilità: L'Audit di Sicurezza MCP fornisce report dettagliati sulle vulnerabilità identificate, inclusi i livelli di gravità e le azioni raccomandate.

- Interfaccia Intuitiva: Lo strumento è progettato tenendo presente l'usabilità, rendendo facile per gli sviluppatori navigare e comprendere lo stato di sicurezza dei loro progetti.

- Open Source: Essendo un modello pubblico, gli sviluppatori possono contribuire al suo miglioramento e personalizzarlo secondo le loro esigenze.

- Supporto della Comunità: Con una comunità attiva di utenti e contributori, gli sviluppatori possono cercare aiuto e condividere informazioni riguardo le pratiche di sicurezza.

Come Utilizzare l'Audit di Sicurezza MCP

-

Installazione: Inizia installando lo strumento Audit di Sicurezza MCP tramite npm. Usa il comando:

npm install mcp-security-audit -

Esecuzione dell'Audit: Dopo l'installazione, naviga nella directory del tuo progetto ed esegui il comando di audit:

mcp-security-audit -

Revisione del Report: Una volta completato l'audit, rivedi il report generato. Elencherà tutte le vulnerabilità trovate, categorizzate per gravità.

-

Prendere Provvedimenti: Segui le raccomandazioni fornite nel report per affrontare le vulnerabilità. Questo può includere l'aggiornamento dei pacchetti, la rimozione delle dipendenze non utilizzate o l'applicazione di patch.

-

Monitoraggio Continuo: Esegui regolarmente l'audit come parte del tuo flusso di lavoro di sviluppo per garantire la conformità alla sicurezza nel tempo.

Domande Frequenti

Quali tipi di vulnerabilità può rilevare l'Audit di Sicurezza MCP?

L'Audit di Sicurezza MCP può rilevare una vasta gamma di vulnerabilità, inclusi pacchetti obsoleti, difetti di sicurezza noti e potenziali exploit nelle tue dipendenze npm.

L'Audit di Sicurezza MCP è gratuito da usare?

Sì, l'Audit di Sicurezza MCP è uno strumento open-source ed è gratuito da utilizzare. Gli sviluppatori possono anche contribuire al suo sviluppo e miglioramento.

Con quale frequenza dovrei eseguire l'audit?

Si consiglia di eseguire l'audit regolarmente, specialmente dopo aver aggiunto nuove dipendenze o aggiornato quelle esistenti. Integrarlo nella tua pipeline CI/CD può aiutare a mantenere gli standard di sicurezza.

Posso personalizzare i report di audit?

Sì, lo strumento consente la personalizzazione dei report per adattarsi alle esigenze specifiche del tuo progetto. Puoi modificare il formato di output e il livello di dettaglio incluso nei report.

Dove posso trovare ulteriori informazioni sull'Audit di Sicurezza MCP?

Per ulteriori dettagli, documentazione e supporto della comunità, visita il sito ufficiale su mcpdirs.com.

Dettaglio

Configurazione Server

{

"mcpServers": {

"mcp-security-audit": {

"command": "docker",

"args": [

"run",

"-i",

"--rm",

"ghcr.io/metorial/mcp-container--qianniuspace--mcp-security-audit--mcp-security-audit",

"node ./build/index.js"

],

"env": {}

}

}

}