Outil d'Audit de Sécurité

Un puissant serveur MCP (Protocole de Contexte de Modèle) qui audite les dépendances des paquets npm pour des vulnérabilités de sécurité. Construit avec une intégration de registre npm à distance pour des vérifications de sécurité en temps réel.

Aperçu

Qu'est-ce que l'Audit de Sécurité MCP ?

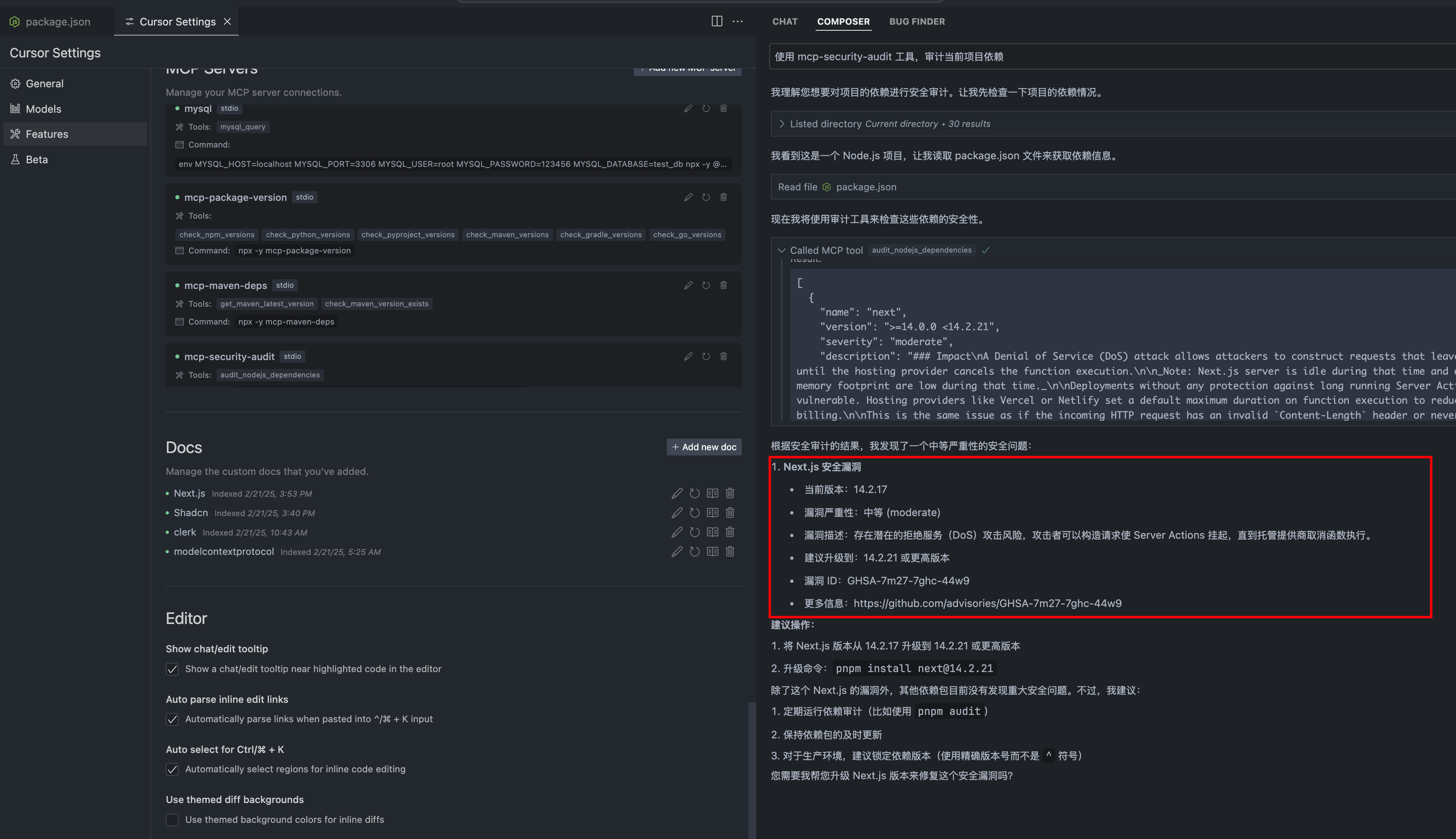

L'Audit de Sécurité MCP est un outil puissant conçu pour auditer les dépendances des packages npm pour des vulnérabilités de sécurité. Il utilise le Protocole de Contexte de Modèle (MCP) pour garantir que les développeurs peuvent maintenir des applications sécurisées en identifiant les risques potentiels dans leurs dépendances. L'outil s'intègre parfaitement avec les registres npm distants, permettant des vérifications de sécurité en temps réel et fournissant aux développeurs un retour immédiat sur l'état de sécurité de leurs packages.

Caractéristiques de l'Audit de Sécurité MCP

- Vérifications de Sécurité en Temps Réel : L'intégration avec les registres npm distants permet des évaluations de sécurité instantanées des dépendances des packages.

- Rapport de Vulnérabilités Complet : L'Audit de Sécurité MCP fournit des rapports détaillés sur les vulnérabilités identifiées, y compris les niveaux de gravité et les actions recommandées.

- Interface Conviviale : L'outil est conçu en tenant compte de l'ergonomie, ce qui le rend facile à naviguer et à comprendre pour les développeurs concernant l'état de sécurité de leurs projets.

- Open Source : Étant un modèle public, les développeurs peuvent contribuer à son amélioration et le personnaliser selon leurs besoins.

- Support Communautaire : Avec une communauté active d'utilisateurs et de contributeurs, les développeurs peuvent demander de l'aide et partager des idées concernant les pratiques de sécurité.

Comment Utiliser l'Audit de Sécurité MCP

-

Installation : Commencez par installer l'outil d'Audit de Sécurité MCP via npm. Utilisez la commande :

npm install mcp-security-audit -

Exécution de l'Audit : Après l'installation, naviguez vers votre répertoire de projet et exécutez la commande d'audit :

mcp-security-audit -

Révision du Rapport : Une fois l'audit terminé, examinez le rapport généré. Il listera toutes les vulnérabilités trouvées, classées par gravité.

-

Prendre des Mesures : Suivez les recommandations fournies dans le rapport pour traiter les vulnérabilités. Cela peut inclure la mise à jour des packages, la suppression des dépendances inutilisées ou l'application de correctifs.

-

Surveillance Continue : Exécutez régulièrement l'audit dans le cadre de votre flux de travail de développement pour garantir une conformité continue en matière de sécurité.

Questions Fréquemment Posées

Quels types de vulnérabilités l'Audit de Sécurité MCP peut-il détecter ?

L'Audit de Sécurité MCP peut détecter une large gamme de vulnérabilités, y compris les packages obsolètes, les failles de sécurité connues et les exploits potentiels dans vos dépendances npm.

L'Audit de Sécurité MCP est-il gratuit à utiliser ?

Oui, l'Audit de Sécurité MCP est un outil open-source et est gratuit à utiliser. Les développeurs peuvent également contribuer à son développement et à son amélioration.

À quelle fréquence devrais-je exécuter l'audit ?

Il est recommandé d'exécuter l'audit régulièrement, surtout après avoir ajouté de nouvelles dépendances ou mis à jour des dépendances existantes. L'intégrer dans votre pipeline CI/CD peut aider à maintenir les normes de sécurité.

Puis-je personnaliser les rapports d'audit ?

Oui, l'outil permet la personnalisation des rapports pour répondre aux besoins spécifiques de votre projet. Vous pouvez modifier le format de sortie et le niveau de détail inclus dans les rapports.

Où puis-je trouver plus d'informations sur l'Audit de Sécurité MCP ?

Pour plus de détails, de documentation et de support communautaire, visitez le site officiel à mcpdirs.com.

Détail

Configuration du serveur

{

"mcpServers": {

"mcp-security-audit": {

"command": "docker",

"args": [

"run",

"-i",

"--rm",

"ghcr.io/metorial/mcp-container--qianniuspace--mcp-security-audit--mcp-security-audit",

"node ./build/index.js"

],

"env": {}

}

}

}