Herramienta de Auditoría de Seguridad

Un poderoso servidor MCP (Protocolo de Contexto de Modelo) que audita las dependencias de paquetes npm en busca de vulnerabilidades de seguridad. Construido con integración de registro npm remoto para verificaciones de seguridad en tiempo real.

Resumen

¿Qué es la Auditoría de Seguridad MCP?

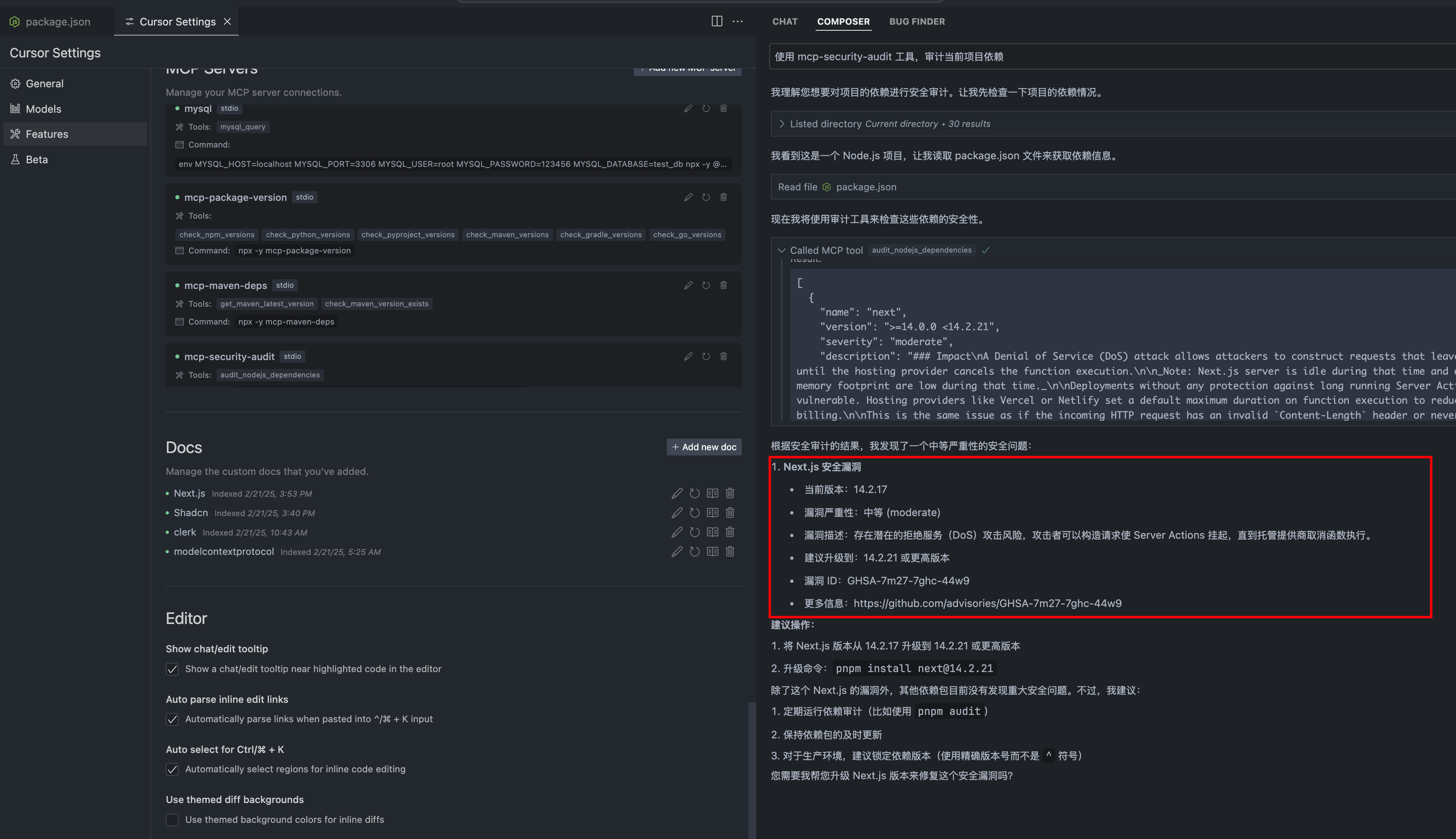

La Auditoría de Seguridad MCP es una herramienta poderosa diseñada para auditar las dependencias de paquetes npm en busca de vulnerabilidades de seguridad. Utiliza el Protocolo de Contexto del Modelo (MCP) para garantizar que los desarrolladores puedan mantener aplicaciones seguras al identificar riesgos potenciales en sus dependencias. La herramienta se integra sin problemas con registros npm remotos, lo que permite verificaciones de seguridad en tiempo real y proporciona a los desarrolladores comentarios inmediatos sobre el estado de seguridad de sus paquetes.

Características de la Auditoría de Seguridad MCP

- Verificaciones de Seguridad en Tiempo Real: La integración con registros npm remotos permite evaluaciones de seguridad instantáneas de las dependencias de paquetes.

- Informes de Vulnerabilidad Comprensivos: La Auditoría de Seguridad MCP proporciona informes detallados sobre las vulnerabilidades identificadas, incluidos los niveles de gravedad y las acciones recomendadas.

- Interfaz Amigable: La herramienta está diseñada con la usabilidad en mente, lo que facilita a los desarrolladores navegar y comprender el estado de seguridad de sus proyectos.

- Código Abierto: Al ser una plantilla pública, los desarrolladores pueden contribuir a su mejora y personalizarla según sus necesidades.

- Soporte Comunitario: Con una comunidad activa de usuarios y colaboradores, los desarrolladores pueden buscar ayuda y compartir conocimientos sobre prácticas de seguridad.

Cómo Usar la Auditoría de Seguridad MCP

-

Instalación: Comienza instalando la herramienta de Auditoría de Seguridad MCP a través de npm. Usa el comando:

npm install mcp-security-audit -

Ejecutar la Auditoría: Después de la instalación, navega a tu directorio de proyecto y ejecuta el comando de auditoría:

mcp-security-audit -

Revisar el Informe: Una vez que la auditoría esté completa, revisa el informe generado. Listará todas las vulnerabilidades encontradas, categorizadas por gravedad.

-

Tomar Acción: Sigue las recomendaciones proporcionadas en el informe para abordar las vulnerabilidades. Esto puede incluir actualizar paquetes, eliminar dependencias no utilizadas o aplicar parches.

-

Monitoreo Continuo: Ejecuta la auditoría regularmente como parte de tu flujo de trabajo de desarrollo para garantizar el cumplimiento continuo de la seguridad.

Preguntas Frecuentes

¿Qué tipos de vulnerabilidades puede detectar la Auditoría de Seguridad MCP?

La Auditoría de Seguridad MCP puede detectar una amplia gama de vulnerabilidades, incluidas paquetes desactualizados, fallas de seguridad conocidas y posibles exploits en tus dependencias npm.

¿Es gratuita la Auditoría de Seguridad MCP?

Sí, la Auditoría de Seguridad MCP es una herramienta de código abierto y es gratuita de usar. Los desarrolladores también pueden contribuir a su desarrollo y mejora.

¿Con qué frecuencia debo ejecutar la auditoría?

Se recomienda ejecutar la auditoría regularmente, especialmente después de agregar nuevas dependencias o actualizar las existentes. Integrarla en tu pipeline de CI/CD puede ayudar a mantener los estándares de seguridad.

¿Puedo personalizar los informes de auditoría?

Sí, la herramienta permite la personalización de informes para adaptarse a las necesidades específicas de tu proyecto. Puedes modificar el formato de salida y el nivel de detalle incluido en los informes.

¿Dónde puedo encontrar más información sobre la Auditoría de Seguridad MCP?

Para más detalles, documentación y soporte comunitario, visita el sitio web oficial en mcpdirs.com.

Detalle

Configuración del Servidor

{

"mcpServers": {

"mcp-security-audit": {

"command": "docker",

"args": [

"run",

"-i",

"--rm",

"ghcr.io/metorial/mcp-container--qianniuspace--mcp-security-audit--mcp-security-audit",

"node ./build/index.js"

],

"env": {}

}

}

}